En resumen:

- Una bóveda cifrada no es solo un almacén, sino un instrumento de sucesión para sus activos digitales críticos.

- La seguridad no reside en la herramienta, sino en un protocolo riguroso de creación, mantenimiento y transmisión controlada del acceso.

- Implementar un sistema de acceso de emergencia y un protocolo de recuperación de clave es fundamental para evitar la pérdida permanente de su legado.

En el mundo actual, la mayor parte de nuestro patrimonio ya no es puramente físico. Escrituras, pólizas de seguro, acceso a cuentas bancarias, fotografías familiares, carteras de criptomonedas y, por supuesto, el testamento, existen cada vez más como activos digitales. Para un cabeza de familia previsor, la pregunta ya no es si debe proteger esta información, sino cómo hacerlo de forma que perdure más allá de su propia vida. El riesgo de un evento inesperado que deje a sus seres queridos sin acceso a estos activos intangibles críticos es una preocupación tangible y creciente.

Muchos recurren a soluciones aparentemente sencillas: guardar archivos en servicios de nube populares o usar el gestor de contraseñas integrado en el navegador. Si bien son un primer paso, estas medidas son insuficientes. Dejan brechas de seguridad enormes y, lo que es más importante, no resuelven el problema fundamental de la herencia: ¿cómo se transmite el acceso de forma segura y solo cuando es necesario? La simpleza de estas herramientas oculta su principal debilidad: la falta de un protocolo de sucesión robusto.

Pero, ¿y si el enfoque no estuviera en la herramienta en sí, sino en el sistema que la rodea? La verdadera clave para asegurar un legado digital no es simplemente «guardar cosas en un lugar seguro», sino establecer un Protocolo de Sucesión Digital. Se trata de un cambio de mentalidad: ver la bóveda cifrada no como un simple llavero, sino como una caja fuerte notariada para su vida digital. La fortaleza no proviene del cifrado por sí solo, sino de la disciplina en su creación, el rigor en su mantenimiento y la planificación meticulosa de su transmisión controlada.

Este artículo le guiará a través de los pilares de este protocolo. No nos limitaremos a recomendar herramientas; le proporcionaremos la estrategia de un asesor patrimonial para construir un sistema de legado digital que proteja a su familia tanto de las amenazas externas como de la pérdida accidental, garantizando la continuidad de su patrimonio en la era digital.

Sumario: Estrategia completa para la gestión de su bóveda de legado digital

- ¿Por qué guardar las escrituras de la casa en la nube sin cifrar es una imprudencia grave?

- ¿Cómo dar acceso a su cónyuge a la bóveda solo en caso de fallecimiento o incapacidad?

- USB cifrado en caja fuerte o servidor suizo: ¿dónde están más seguros sus secretos?

- El desastre de perder el único código que abre todos sus recuerdos y activos digitales

- ¿Cuándo revisar y actualizar los documentos almacenados para que no caduquen?

- El malentendido sobre el cifrado que hace que perder su clave signifique perder sus datos para siempre

- ¿Por qué usar su correo antiguo para buscar registros es el primer paso para desaparecer?

- ¿Cómo generar contraseñas únicas y complejas que sean imposibles de adivinar pero fáciles de recordar?

¿Por qué guardar las escrituras de la casa en la nube sin cifrar es una imprudencia grave?

Confiar documentos tan críticos como las escrituras de una propiedad, pólizas de seguros o un testamento a un servicio de almacenamiento en la nube estándar es el equivalente digital a dejar esos mismos papeles sobre la mesa de una cafetería. Aunque estos servicios ofrecen comodidad, su modelo de seguridad no está diseñado para proteger activos de alto valor. El problema principal es que el proveedor del servicio, en la mayoría de los casos, tiene la capacidad técnica de acceder a sus archivos. Esto crea un vector de ataque masivo, ya sea a través de un empleado deshonesto, una orden judicial o una brecha de seguridad en sus sistemas.

La historia está llena de incidentes que demuestran este riesgo. El caso del gestor de contraseñas LastPass en 2022, donde los atacantes lograron robar bóvedas de clientes, es un recordatorio aleccionador de que ninguna empresa es infalible. Incluso con las mejores intenciones, la centralización del acceso es una vulnerabilidad inherente. De hecho, según datos recientes, más del 80% de las filtraciones de datos aprovechan credenciales débiles o robadas, un riesgo que se magnifica cuando sus archivos más sensibles no están protegidos por una capa adicional de cifrado que solo usted controla.

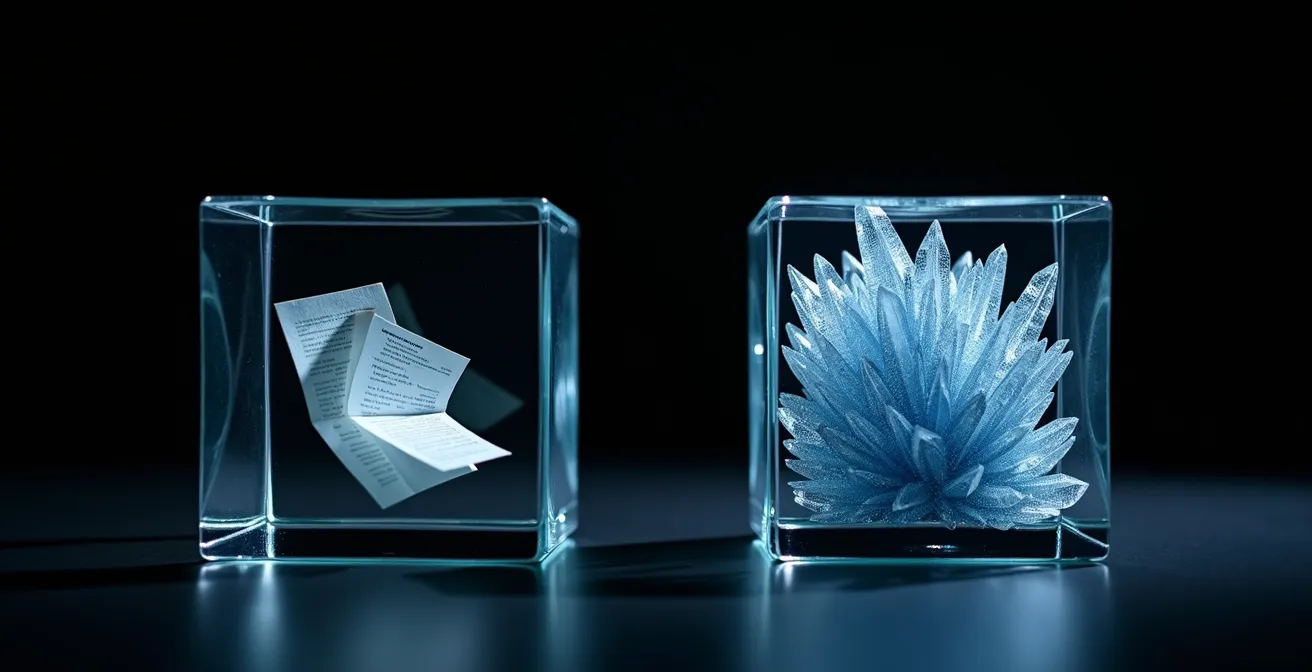

La solución a esta imprudencia es adoptar un enfoque de «conocimiento cero» (zero-knowledge). Para entenderlo, visualice la diferencia que se muestra a continuación.

En un sistema de conocimiento cero, sus datos se cifran en su propio dispositivo *antes* de ser enviados a la nube, utilizando una clave maestra que solo usted conoce. El proveedor de servicios solo almacena un galimatías indescifrable de datos. Ni sus empleados, ni un hacker que vulnere sus servidores, pueden leer el contenido de sus archivos. Usted recupera el control absoluto, convirtiendo la nube en un simple transportador de datos en lugar de un guardián falible. Este es el primer pilar de un verdadero protocolo de sucesión digital.

¿Cómo dar acceso a su cónyuge a la bóveda solo en caso de fallecimiento o incapacidad?

Una vez que sus activos digitales están seguros en una bóveda de conocimiento cero, surge el desafío más delicado: la transmisión controlada. Otorgar acceso a su cónyuge o herederos no puede ser tan simple como compartir la contraseña maestra en vida, ya que esto anularía toda la seguridad que ha construido. La solución radica en las funciones de «Acceso de Emergencia» que ofrecen los gestores de contraseñas más avanzados, diseñadas específicamente para un traspaso de poder póstumo o por incapacidad.

Este mecanismo funciona como un «interruptor del hombre muerto» digital. Usted designa a una o más personas de confianza como contactos de emergencia. Crucialmente, establece un período de espera (por ejemplo, 15, 30 o 60 días). Si su contacto de emergencia solicita acceso, usted recibe una notificación. Si está activo y en plenas facultades, puede denegar la solicitud. Si no responde dentro del período de espera establecido, el sistema asume que ha ocurrido un evento incapacitante y libera el acceso automáticamente. Este retardo es una salvaguarda vital contra solicitudes maliciosas o accidentales mientras usted está vivo y bien.

La implementación de esta función varía entre proveedores, cada uno con sus matices en cuanto a la seguridad del proceso de traspaso. Es esencial entender estas diferencias antes de confiar su legado a una plataforma. Para ello, como detalla este análisis comparativo de gestores de contraseñas, las opciones varían significativamente.

| Gestor | Función de Emergencia | Período de Espera | Características |

|---|---|---|---|

| Bitwarden | Acceso de Emergencia | Configurable | Exportación cifrada protegida |

| 1Password | Kit de Emergencia | Inmediato con documento | Documento PDF seguro |

| Proton Pass | Compartir Bóvedas | Inmediato | Monitoreo Dark Web incluido |

Elegir la herramienta adecuada y configurar correctamente esta función es el corazón del protocolo de sucesión. Transforma su bóveda de un simple almacén personal a un instrumento de herencia plenamente funcional, garantizando que su familia pueda acceder a los activos digitales críticos sin comprometer su seguridad personal durante su vida.

USB cifrado en caja fuerte o servidor suizo: ¿dónde están más seguros sus secretos?

La discusión sobre la seguridad de los activos digitales a menudo se polariza entre dos extremos: el almacenamiento físico «frío» (como un USB cifrado en una caja fuerte) y el almacenamiento en la nube «caliente» (como un servidor en Suiza). Como asesor patrimonial digital, mi recomendación es clara: no se trata de una elección, sino de una estrategia de redundancia. Depender de un único método, sin importar cuán seguro parezca, crea un punto único de fallo catastrófico.

Un USB cifrado con herramientas como VeraCrypt o BitLocker y guardado en una caja fuerte bancaria ofrece una excelente protección contra amenazas en línea. Es inmune a hackeos remotos. Sin embargo, es vulnerable a desastres físicos (incendio, inundación), pérdida o robo físico. Por otro lado, un proveedor de nube con servidores en una jurisdicción con leyes de privacidad estrictas como Suiza (por ejemplo, Proton o Tresorit) protege contra desastres locales y permite el acceso desde cualquier lugar. Su debilidad, aunque mínima con cifrado de conocimiento cero, sigue siendo la dependencia de un tercero.

La fortaleza de la protección moderna reside en la robustez del cifrado mismo, como el estándar de cifrado avanzado (AES). No es una tecnología trivial; de hecho, el estándar AES-256 es requerido para información TOP SECRET por agencias como la NSA. Esto significa que la seguridad matemática de sus datos, ya sea en un USB o en la nube, es prácticamente inquebrantable si la clave maestra es fuerte.

La estrategia profesional es la regla «3-2-1»: mantenga al menos tres copias de sus datos, en dos tipos de soportes diferentes, con una copia fuera de su ubicación principal. En nuestro contexto, esto podría significar: 1) Su bóveda activa en la nube. 2) Una exportación cifrada en un USB guardado en su caja fuerte en casa. 3) Otra exportación cifrada en un segundo USB en una caja de seguridad bancaria o en casa de un familiar de confianza. Esta redundancia diversifica el riesgo y garantiza que, sin importar lo que ocurra, siempre exista una vía de recuperación.

El desastre de perder el único código que abre todos sus recuerdos y activos digitales

Hemos establecido la importancia de una única y robusta contraseña maestra para su bóveda de conocimiento cero. Pero esto crea una paradoja aterradora: la misma clave que le da un control absoluto se convierte en un punto único de fallo. Si la olvida, si sufre un accidente que afecta su memoria, o si fallece sin un plan de transmisión, todos sus activos digitales, sus recuerdos, sus documentos… se pierden para siempre. Es como tener la única llave de la bóveda más segura del mundo y tirarla al océano.

Afortunadamente, la criptografía avanzada ofrece una solución elegante a este dilema existencial: el Algoritmo de Intercambio de Secretos de Shamir (Shamir’s Secret Sharing – SSS). En lugar de tener una única llave, este método le permite dividir su contraseña maestra en múltiples «fragmentos». La magia reside en que puede configurar un umbral de recuperación. Por ejemplo, puede crear 5 fragmentos y estipular que solo se necesiten 3 de ellos para reconstruir la clave original. Esto elimina por completo el punto único de fallo.

Puede entregar un fragmento a su cónyuge, otro a su abogado, un tercero a su hijo mayor, guardar un cuarto en su caja fuerte y un quinto con su albacea. Ninguna persona por sí sola puede acceder a su bóveda, pero si ocurre una tragedia, los herederos designados pueden colaborar, reunir el número requerido de fragmentos y recuperar el acceso. El sistema de herencia digital Inheriti es un ejemplo comercial que implementa esta tecnología, distribuyendo los fragmentos en dispositivos de hardware seguros y blockchain para una máxima resiliencia.

Implementar este protocolo es el nivel más alto de planificación de legado digital. Transforma la seguridad de un riesgo binario (todo o nada) a un sistema distribuido y resiliente. A continuación, se detalla un plan de acción para ponerlo en práctica.

Plan de acción para la recuperación distribuida de la clave maestra

- Selección de herramienta: Elija una aplicación o método que implemente el Algoritmo de Intercambio de Secretos de Shamir para fragmentar su clave maestra.

- Generación de fragmentos: Divida su contraseña maestra en un número determinado de fragmentos (por ejemplo, 5). Anote cada fragmento de forma segura y separada.

- Definición del umbral: Establezca el número mínimo de fragmentos necesarios para reconstruir la clave (por ejemplo, 3 de 5). Este umbral equilibra seguridad y facilidad de recuperación.

- Distribución segura: Entregue cada fragmento a una persona o ubicación de confianza diferente (cónyuge, abogado, caja de seguridad, familiar). Documente quién tiene qué fragmento.

- Protocolo de reunión: Deje instrucciones claras en su testamento sobre cómo los custodios de los fragmentos deben reunirse y colaborar para reconstruir la clave en caso de ser necesario.

Este sistema es la respuesta definitiva al miedo de perderlo todo. Garantiza que, incluso en el peor de los casos, su legado digital permanezca accesible para quienes usted designe.

¿Cuándo revisar y actualizar los documentos almacenados para que no caduquen?

Crear una bóveda digital segura es solo la mitad del trabajo. Como cualquier activo patrimonial, requiere un mantenimiento y una revisión periódicos para asegurar que su contenido siga siendo relevante y válido. Un testamento de hace diez años que no refleja nuevos nacimientos o cambios en su situación financiera puede ser tan problemático como no tener testamento. Lo mismo ocurre con una póliza de seguro caducada o un pasaporte vencido almacenado en su bóveda.

La disciplina es clave. Como asesor, recomiendo establecer un calendario de revisión fijo. Lo ideal es una revisión anual completa, que puede coincidir con la revisión de sus finanzas o la preparación de impuestos. Sin embargo, ciertos eventos vitales deben desencadenar una revisión inmediata, independientemente del calendario. Estos incluyen matrimonios, divorcios, el nacimiento de hijos o nietos, la compra o venta de una propiedad importante, o un cambio significativo en su salud.

Una organización meticulosa dentro de la bóveda facilita enormemente este proceso. Utilice el sistema de carpetas de su gestor de contraseñas para categorizar los documentos. Por ejemplo, puede crear carpetas como «Documentos Legales», «Seguros», «Identificaciones» y «Financiero». Dentro de cada una, puede nombrar los archivos incluyendo la fecha de la próxima revisión (ej: «Testamento_Revisar_2025-03.pdf»). Esto le permite ver de un vistazo qué documentos requieren su atención.

Para sistematizar este proceso, es útil seguir un calendario estructurado que asigne frecuencias de revisión según la naturaleza del documento. La siguiente tabla ofrece una guía práctica para comenzar.

Este calendario, como el que se puede inferir de las buenas prácticas de gestión de bóvedas detalladas en guías como las de proveedores de confianza como Bitwarden, es una herramienta fundamental para el mantenimiento activo de su legado.

| Tipo de Documento | Frecuencia de Revisión | Eventos Gatillo |

|---|---|---|

| Testamento | Anual | Matrimonio, divorcio, nacimientos |

| Seguros | Semestral | Renovación, cambios de cobertura |

| Pasaportes/ID | 6 meses antes de vencimiento | Viajes internacionales |

| Poderes legales | Bienal | Cambios de salud, mudanzas |

Tratar su bóveda digital como un archivo vivo, y no como un depósito estático, es lo que garantiza su utilidad y validez a lo largo del tiempo, asegurando que su familia reciba un legado ordenado y actualizado.

El malentendido sobre el cifrado que hace que perder su clave signifique perder sus datos para siempre

Existe un malentendido fundamental sobre cómo funcionan las bóvedas de conocimiento cero que causa tanto confianza como pavor. La razón por la que sus datos están tan seguros es precisamente la razón por la que perder su clave maestra es catastrófico: el proveedor del servicio no puede ayudarle a recuperarla. No es que no quieran; es que, por diseño, técnicamente no pueden. Y esto es una característica, no un error.

Cuando utiliza un sistema de cifrado de conocimiento cero, su contraseña maestra nunca se transmite ni se almacena en los servidores de la empresa. En su lugar, se utiliza localmente en su dispositivo para cifrar y descifrar sus datos. Lo que se envía a la nube ya es un conjunto de datos ilegibles. Por lo tanto, si olvida su clave, no hay un botón de «restablecer contraseña» que el proveedor pueda activar. No tienen una copia, ni una puerta trasera, ni una clave maestra propia. Sus datos están perdidos para siempre, protegidos por una fortaleza matemática que ni siquiera sus creadores pueden derribar.

Esta es la garantía definitiva de su privacidad. Como bien explican los expertos en ciberseguridad, la arquitectura de estas plataformas es su mayor fortaleza.

la mayoría de las bóvedas de contraseñas en línea no almacenan ni tienen permisos de acceso a tu contraseña maestra, por lo que es aún menos probable que puedan entrar en primer lugar

– Kaspersky, Resource Center sobre bóvedas de contraseñas

La fuerza de esta protección es difícil de comprender. Una clave AES-256 no es simplemente «difícil» de adivinar; es computacionalmente imposible con la tecnología actual y previsible. Hablamos de un universo de 1.1 x 10^77 combinaciones posibles. Para ponerlo en perspectiva, hay más combinaciones posibles que átomos en el universo observable. Atacar por fuerza bruta una bóveda protegida con una clave maestra fuerte es, literalmente, una tarea para la eternidad.

Comprender este principio es vital. Le da la confianza de que, mientras usted controle la clave, sus secretos están a salvo de cualquier intruso. Pero también le impone la solemne responsabilidad de proteger esa clave y planificar su recuperación mediante los protocolos que hemos discutido, porque no habrá una segunda oportunidad.

¿Por qué usar su correo antiguo para buscar registros es el primer paso para desaparecer?

En un protocolo de sucesión digital, cada eslabón de la cadena de seguridad es crítico. A menudo, el eslabón más débil no es la bóveda en sí, sino la cuenta de correo electrónico asociada a ella. Piense en la mayoría de los servicios en línea: si olvida una contraseña, ¿cuál es el método de recuperación por defecto? Un enlace enviado a su correo electrónico. Si un atacante obtiene acceso a esa cuenta de correo, puede iniciar una cascada de restablecimientos de contraseñas que le darían control sobre gran parte de su vida digital, incluyendo, potencialmente, su gestor de contraseñas.

Usar su correo electrónico principal, ese que ha utilizado durante años para registrarse en cientos de sitios, para redes sociales y para compras en línea, como correo de recuperación para su bóveda es una negligencia grave. Esa dirección de correo electrónico está expuesta en innumerables bases de datos, es un objetivo conocido para ataques de phishing y probablemente ha sido parte de alguna filtración de datos a lo largo de los años. Confiarle la llave de su reino digital es un riesgo inaceptable.

La estrategia profesional es crear un «email búnker». Se trata de una cuenta de correo electrónico dedicada, de un proveedor centrado en la privacidad (como ProtonMail o Tutanota), cuyo único propósito es servir como vía de recuperación para sus cuentas más críticas, principalmente su bóveda digital. Esta dirección de correo no se utiliza para nada más. No se registra en ningún otro sitio, no se comparte con nadie y su existencia se mantiene en secreto. Además, esta cuenta debe estar protegida con la máxima seguridad posible: una contraseña única y extremadamente fuerte, y, de forma no negociable, autenticación de dos factores (2FA) mediante una llave de seguridad física (como una YubiKey). A diferencia del 2FA por SMS o app, una llave física es inmune al phishing y al intercambio de SIM, ofreciendo una capa de protección casi impenetrable.

Servicios como Proton Pass, que se integran con un ecosistema de correo seguro y ofrecen funciones como los alias de correo para proteger su dirección principal, son un buen ejemplo de esta filosofía de seguridad en capas. Al aislar la recuperación en un búnker digital, se corta el vector de ataque más común y se añade una capa de resiliencia fundamental a todo su sistema de legado.

A retener

- Su legado digital es un activo patrimonial que requiere un protocolo de sucesión, no solo almacenamiento.

- La seguridad absoluta reside en el cifrado de «conocimiento cero», donde solo usted tiene la clave de acceso.

- La planificación para la transmisión (acceso de emergencia) y la recuperación (división de clave) es más importante que la propia herramienta.

¿Cómo generar contraseñas únicas y complejas que sean imposibles de adivinar pero fáciles de recordar?

Hemos llegado al corazón de la fortaleza: la contraseña maestra. Todo el elaborado edificio de seguridad, los protocolos de sucesión y el cifrado de nivel militar se desmoronan si la clave que lo protege todo es «Familia2024!». El desafío es crear una clave que sea, por un lado, computacionalmente imposible de adivinar y, por otro, humanamente posible de recordar sin tener que escribirla en una nota adhesiva pegada al monitor.

La solución no son las contraseñas, sino las frases de paso (passphrases). Olvídese de las complejas cadenas de caracteres como `P@$$w0rd!`. El método moderno y recomendado por los expertos en seguridad es el método Diceware. Consiste en generar una secuencia de 4 a 6 palabras completamente aleatorias. Una frase como «batería correcto caballo apuñalar grapa» es exponencialmente más fuerte que cualquier contraseña tradicional y, a la vez, mucho más fácil de memorizar para un ser humano.

La creación de esta frase de paso no debe ser un acto trivial. Debe ser una «ceremonia de creación», un momento deliberado y sin distracciones. El objetivo es crear la única frase que necesita memorizar perfectamente. Muchos gestores de contraseñas, como Bitwarden, incluyen generadores de frases de paso para facilitar este proceso, asegurando una aleatoriedad genuina.

Una vez creada su frase de paso, el protocolo dicta los siguientes pasos: 1) Escríbala a mano en un papel de calidad. Este será su respaldo físico de emergencia. 2) Guárdela inmediatamente en un lugar seguro y predefinido (su caja fuerte, por ejemplo). 3) Practique escribirla y recitarla varias veces durante los primeros días hasta que se fije en su memoria muscular y mental. No confíe en la memoria a corto plazo. Debe convertirse en un conocimiento arraigado.

Esta frase de paso es el activo más importante de todo su patrimonio digital. Trátela con la solemnidad que merece. Es la llave maestra que no solo protege sus secretos en vida, sino que también permitirá a sus herederos ejecutar el protocolo de sucesión que usted ha diseñado tan cuidadosamente para ellos.

Ahora que comprende la estrategia completa para proteger su legado digital, el siguiente paso lógico es ponerla en práctica. Comience hoy mismo evaluando sus activos digitales y seleccionando la herramienta de bóveda cifrada que mejor se adapte a las necesidades de su familia.

Preguntas frecuentes sobre ¿Cómo utilizar una bóveda cifrada para asegurar el testamento digital y las contraseñas familiares?

¿Con qué frecuencia debo revisar mi bóveda?

Se recomienda realizar una revisión completa de su bóveda digital al menos una vez al año. Además, es fundamental realizar una revisión inmediata después de cualquier evento vital importante, como un matrimonio, divorcio, el nacimiento de un hijo, la compra de una propiedad o cambios significativos en su salud, para asegurar que todos los documentos y accesos estén actualizados.

¿Qué documentos requieren actualización regular?

Ciertos documentos tienen una vida útil limitada y requieren una atención especial. Principalmente, debe vigilar la fecha de caducidad de pasaportes y documentos de identidad, las fechas de renovación de pólizas de seguros, y revisar testamentos y poderes notariales periódicamente para asegurarse de que reflejan su situación y deseos actuales.

¿Cómo organizar los documentos en la bóveda?

La mejor práctica es utilizar un sistema de carpetas para categorizar sus activos digitales. Cree carpetas lógicas como «Documentos Legales», «Finanzas», «Seguros» e «Identificaciones». Esto no solo mantiene el orden, sino que facilita enormemente las revisiones periódicas y ayuda a sus herederos a encontrar la información que necesitan de manera eficiente.